做为这种对外开放源码的电脑操作系统,Linux网络服务器因其安全性,高效率和平稳的明显优点而足以运用,可是,若不加以控制,也不一定安全性到哪儿,这篇博闻关键从账户安全管理、系统软件正确引导和登陆操纵的视角,来开展Linux系统优化提升。而且应用辅助软件来搜索安全风险,便于人们运维管理工作人员立即采取有效的对策。

安全性层面的确必须特别注意的较为多,这篇博闻从各个领域写了出来,较为零碎,还必须细心些看,依据必须来配备网络服务器的安全系数。

一、基础安全防范措施:

1、 系统软件各种各样沉余账户,如“games”等,可立即删掉,包含某些程序流程账户,若卸载程序后,账户未能被删掉,则必须人们手动式开展删掉。

2、 当网络服务器中的客户账户早已固定不动,不要开展变更,能够立即锁住账户配置文件,锁住之后,便不能加上客户及变更客户登陆密码:

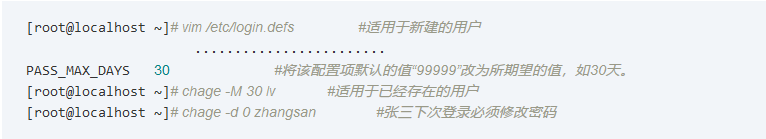

3、登陆密码的有效期限操纵:以便减少登陆密码被**破译或被猜到的风险性,能够密码设置有效期限来限定登陆密码较大合理日数,针对登陆密码已过期的客户,登陆若此必需重置密码,不然将回绝登陆。

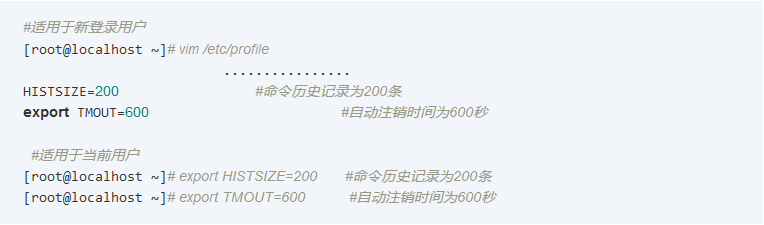

4、指令历史时间、全自动销户:

必须特别注意的是,当已经实行编程代码编译、改动系统设置等用时较长的实际操作时,尽量不要设定TMOUT自变量。必需时能够实行“unset TMOUT”指令撤销TMOUT自变量设定。

二、客户转换与提权该如何操纵:

1、su指令——切换用户

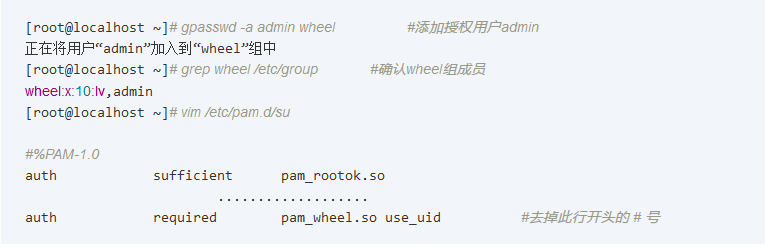

默认设置状况下,一切客户都容许应用su指令,进而还有机会不断试着本地用户(如root)的账户密码,那样总有了安全风险,为了防止这样的事情,能够凭借pam_wheel验证控制模块,只容许极个别客户应用su指令开展转换。建立全过程给出:将受权应用su指令的客户加上到wheel组,改动/etc/pam.d/su验证配备以开启pam_wheel验证:

不复,就只能wheel组里的客户能够应用su指令了,应用su指令切换用户的实际操作将会纪录到安全日志/var/log/secure文档中,能够依据必须开展查询。

2、sudo指令——提高实行管理权限

应用su指令能够便捷的转换为另外客户,但必要条件是必需了解总体目标客户的账户密码。若愿意转换到root客户,那麼必需了解root客户的登陆密码,针对环境中的Linux网络服务器而言,每多自己了解root登陆密码,其安全隐患也就提升1分。因此sudo指令就从而而生了。

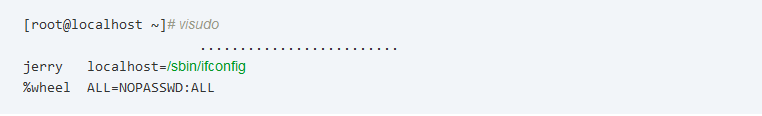

sudo指令的操纵只需在/etc/sudoers配置文件中加上受权只能,需应用专做的visudo专用工具开展编写,用vi还可以,可是储存时必需实行“ w!”指令来开展强制性储存,不然系统软件将提醒文档为只读文档而回绝储存。

配置文件/etc/sudoers中,受权纪录的基础配备文件格式给出如图所示:

user MACHINE=COMMANDS ;

所述3个一部分的主要含意给出:

1.user:立即受权特定的登录名,或选用“%组名”的方式(受权一个组中的全部客户)。

2.MACHINE:应用此配置文件的服务器名字,这一一部分关键是便捷在好几个服务器间同用同这份sudoers文档,通常设定为localhost或实际上的主机名只能。

3.COMMANDS:容许受权的客户根据sudo方法实行的权利指令,需填写信息指令的绝对路径,好几个指令中间以逗号“ ,”开展隔开。

若如今的要求是jerry客户可以实行ifconfig指令,而wheel组的客户不需认证登陆密码只能实行一切指令,能够开展下列改动:

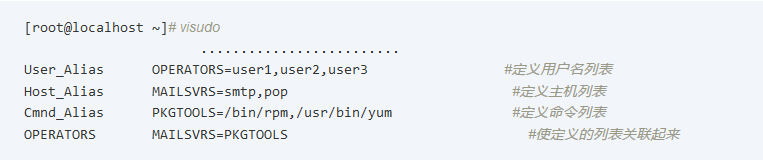

当应用同样受权的客户较多,或是受权的指令较多时,能够选用集中化界定的别称。如:容许客户user1、user2、user3在服务器smtp、pop中实行rpm、yum指令:

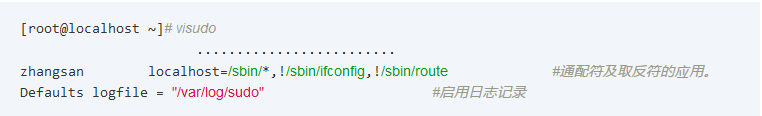

sudo配备纪录的指令一部分能够使用通配符 “ * ” 、取反标记“ !”,还可以开启sudo系统日志纪录以作运维管理工作人员查询,当必须受权某一文件目录下全部指令或撤销至少个别命令时非常有效。比如:受权客户zhangsan能够实行/sbin/文件目录下除开ifconfig、route之外的别的指令,而且开启系统日志纪录:

sudo指令应用中常见问题:

1、初次根据sudo指令运行命令时,必需以客户自个的登陆密码开展认证,自此再度实行sudo指令,要是与前多次sudo实际操作的时间间隔不超出5分鐘,则不需反复认证。

2、若愿意查询客户自个得到什么sudo受权,能够实行“ sudo -l”,倘若某一客户的sudo管理权限目录**现了(ALL) ALL个性字体,则表达受权不正确,这时,该客户有着全部指令的实行管理权限。若visudo指令编写的受权目录沒有不正确得话,就必须看一下是不是将该客户加上上了wheel组里,而且开启了pam_wheel验证。

三、终端及登录控制:

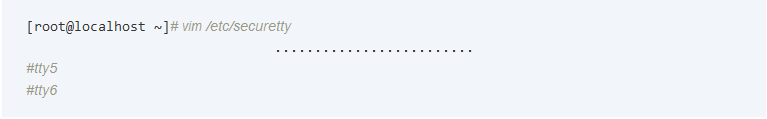

1、禁止root用户登录:

login程序是通过读取 /etc/securetty文件,以决定允许root用户从哪些终端登录的,若要禁止root用户从tty5、tty6登录,只需将文件中对应的行注释掉即可:

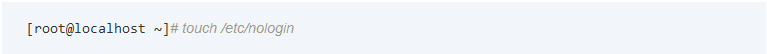

2、禁止普通用户登录:

当正在调试服务器,不希望再有新用户登录系统的话,可以建立/etc/nologin文件即可,login程序会检查/etc/nologin文件是否存在,如果存在,则拒绝普通用户登录系统(root用户不受限制)。这个方法只建议在服务器维护期间临时使用,当手动删除/etc/nologin文件或者重新启动主机后,即可恢复正常,如下:

生命里总会有这样或那里的偶遇,总有一些场景是意想不到地发生了。不好的事情发生就让它发生,但不应该让它蔓延下去,缘是爱的开始,情是爱的过程,就让我们共同在缘和情的海洋里寻觅爱。

四、开关机安全控制

1、调整bios引导设置,给BIOS设置密码,并启用;

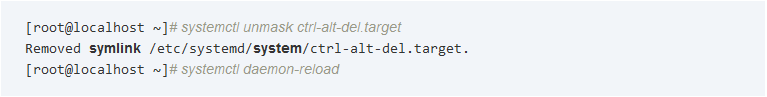

2、禁止Ctrl+Alt+Del快捷键重启主机:

若要重新开启ctrl-alt-del快捷键功能,只需执行以下即可:

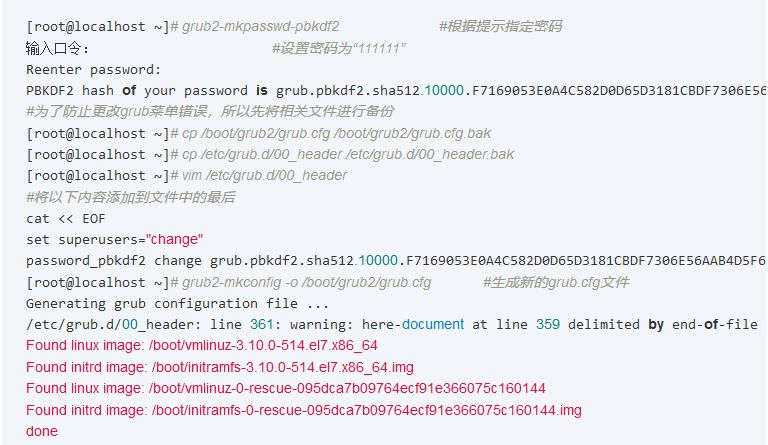

3、限制更改GRUB引导参数:

当Linux系统在启动时,到了下面这个界面,按“e”就可以进入GRUB引导菜单,并且通过修改配置后,无须任何密码就可以进入系统环境中,这个漏洞显然对服务器是一个极大的威胁,那么可以执行以下操作,为grub菜单设置一个密码,只有提供正确的密码才被允许修改引导参数:

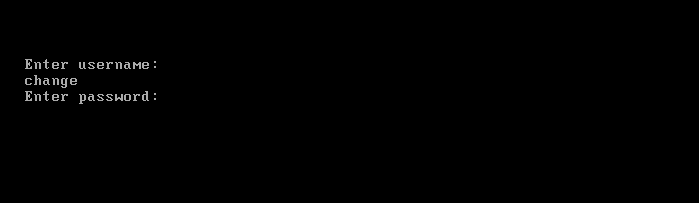

现在重启服务器,进入grub菜单时,按e将无法修改引导参数,若要修改,还需输入正确的grub用户名及密码(根据上面的操作,这里需要输入的用户名为“change”,密码为“111111”):

TOP